Wednesday, July 31, 2013

Tuesday, July 30, 2013

Monday, July 29, 2013

Сатановский о возобновлении мирных переговоров

Форматирование моё.

- По поводу палестинских заключенных, которых собирается отпустить Израиль. Сто человек...http://radiovesti.ru/article/show/article_id/100525

- Это террористы, многие с особо тяжкими терактами, с кровью на руках - убийство женщин, детей, стариков, теракты, в результате которых была массовая гибель мирного населения... и израильтянам потом дорого придется за это заплатить.

- Так зачем же отпускают?

- Американцы давят. На носу война с Ираном у Израиля. Вокруг рассыпается арабская государственность, на носу гражданская война с Египтом. Все прекрасно знают, что ничего не произойдет. Но американцам нужно демонстрировать, что они чего-то добились на Ближнем Востоке. Делать это они могут исключительно за счет Израиля. А отказаться от американского союзника - ну, вот такой союзник какой есть – Израиль в преддверии войны с Ираном, которая надвигается, не может. Приходится уступать.

Sunday, July 28, 2013

WSJ: Израиль модернизирует армию для борьбы с новыми угрозами

Израильское военное командование готовит крупное сокращение традиционных средств ведения войны, таких как танки и артиллерия, сосредоточившись на ведении противопартизанской борьбы и увеличении своего технологического потенциала. Подобные изменения стали возможны с учетом того, что потрясение последнего времени лишили противников еврейского государства на Ближнем Востоке возможности в ближайшие годы осуществить военную агрессию...

Ниже есть продолжение.

ачиная с войны за независимость 1948 года, когда Израилю пришлось отражать наступление арабских армий сразу на нескольких фронтах, военные аналитики и общество жили в страхе того, что, воспользовавшись многократным численным превосходством, армии противника в один прекрасный день сбросят их в море, говорится в статье. Однако сирийская и египетская армии, совместно участвовавшие в трех войнах против Израиля за последние 25 лет, ныне погрязли во внутренних неурядицах: сирийские вооруженные силы измотаны гражданской войной с повстанцами, а египетские военные пытаются стабилизировать обстановку в стране, охваченной политическим кризисом.http://cursorinfo.co.il/news/pressa/2013/07/13/WSJ--izrail-moderniziruet-armiyu-dlya-borbi-s-novimi-ugrozami/

На этом фоне министр обороны Израиля Моше Яалон заявил, что в будущем ЦАХАЛ будет в меньшей степени полагаться на тяжелые вооружения. "Войны двух противоборствующих армий, в том виде, с которым мы в последний раз сталкивались 40 лет назад в ходе войны Судного дня, встречаются все реже и реже", - объяснил он.

Новый курс в военной стратегии говорит об уверенности израильского руководства в том, что "арабская весна" ослабила ряд угроз национальной безопасности страны, считает автор статьи.

В ближайшие пять лет Армия обороны Израиля собирается сократить несколько тысяч кадровых офицеров, расформировать ряд подразделений сухопутных войск и ВВС с целью сэкономить 830 млн долларов. Дело в том, что в 2013 году чрезмерные расходы и низкие налоговые сборы привели к значительному бюджетному дефициту. Вооруженные силы страны находятся под давлением со стороны общественности и министерства финансов, которые считают их раздутыми, говорится в статье.

Ожидается, что ЦАХАЛ сосредоточится на так называемой "ассиметричной войне" - борьбе с повстанческими силами вроде "Хизбаллы" и ХАМАСа. Кроме того, израильские военные должны будут уделять больше внимания кибервойне, сообщается в публикации.

Делягин о Марксе и его предвидении

По наводке блога Дневник кризиса.

...главным в Марксе видится сегодня комплексность его знания. Последний энциклопедист, он превратил политэкономию в целостную и качественно новую науку, объединив экономическую историю (основоположником которой он мимоходом стал), макроэкономику, политологию и философию...http://delyagin.ru/articles/57474-v-chyom-znachenie-marksa-za-chto-ego-boyatsya-i-nenavidyat-do-sikh-por.html

...Понимание логики общественного развития, прививаемое «Капиталом», обеспечивает иммунитет от частичного, обрывочного мышления, которое лежит в основе современного либерализма...

...Мир развивается не по прогнозам Маркса. Но понять это развитие можно лишь на основе его метода...

...Один пример: неспособность акционеров крупнейших корпораций совладать с произволом топ-менеджеров – признак исчезновения частной собственности в рамках этих корпораций. Какая собственность, если вы не можете управлять своим имуществом? Да и не хотите, на деле желая быть не акционерами, а лишь пенсионерами своих корпораций? Маркс не предвидел именно такой отмены частной собственности, но она вполне соответствует его методу...

...Человечество ныне переживает глубочайшую трансформацию за всю свою историю. Чтобы понимать свой смысл и хоть отчасти управлять своим развитием, нам предстоит заново осмыслить себя. Творческое применение марксизма как метода к истории всей нашей цивилизации, с момента зарождения христианства, – ключ к лучшему из возможных будущему...

Saturday, July 27, 2013

К точке критического перехода

Сокращено. Форматирование моё.

Ниже есть продолжение.

Широкой компьютерной публике Томас Стерлинг известен, в первую очередь, как отец популярной кластерной архитектуры Beowulf и как один из разработчиков первых петафлопсных систем. Или, иначе, как компетентный специалист, продуктивно занимающийся суперкомпьютерами вот уже более 30 лет...В своих публичных выступлениях весной и летом 2012-го он предупредил коллег по цеху, что ожидаемый уже в близком будущем переход к уровню экзафлопсных вычислений на самом деле будет выглядеть существенно иначе, нежели два предыдущих (тера- и пета-) перехода. Причем отличия эти имеют принципиальный характер. Стерлинг напомнил, что в начале 1990-х годов в компьютерной области произошла революция, одновременно предоставившая конструкторам дешевую DRAM-память, быстрые микропроцессоры, технологии объединения чипов в кластеры и тому подобные новые вещи. Стратегия на объединение всех этих прорывов в суперкомпьютинге оказалась в высшей степени успешной и работала несколько десятилетий.

Однако ныне та же самая стратегия уже не способна обеспечить переход к вычислениям экзафлопсного масштаба. Не получится это по той причине, поясняет Стерлинг, что средства и методы, прежде работавшие при данном подходе для повышения производительности, теперь уже не могут считаться адекватными. Потому что решение задач экзафлопсного масштаба подразумевает одновременное применение сотен миллионов процессоров, в которых параллельные вычисления предполагаются по миллиарду с лишним каналов. При такой сложности и громоздкости архитектуры эволюционные улучшения уже не работают, а революционных новаций в том же русле никем не предложено.

Ниже есть продолжение.

Иначе говоря, суперкомпьютинг ныне подходит к порогу следующего «фазового перехода» — и в делах программирования высокопроизводительных систем, и в вопросах проектирования их архитектуры, и в подходах к общему обеспечению их функционирования. Стерлингом проанализированы все стороны этой огромной проблемы. Но дабы не вдаваться в малопонятную для неспециалистов техническую аргументацию, достаточно проиллюстрировать масштаб трудностей лишь одним примером — чудовищными энергетическими затратами на супервычисления.http://www.3dnews.ru/offsyanka/645889

По самым грубым прикидкам, на 10 петафлопс производительности ныне затрачивается порядка 10 мегаватт электроэнергии. Этого количества достаточно для питания, к примеру, 4-5 здоровенных торговых центров вроде тех, что ныне строят в пригородах мегаполисов. При типичных тарифах на электроэнергию порядка 10 центов за киловатт это составляет 1 000 долларов в час, или без малого 10 миллионов долларов в год (не считая стоимости охлаждения и обслуживания). Ну а дальше еще хуже — если грядущая система экзафлопсного масштаба будет создаваться примерно на тех же конструктивных принципах, что и нынешние петафлопсники, то она станет потреблять уже порядка 2 гигаватт электричества.

Такие цифры, для справки, примерно соответствуют энергии, вырабатываемой ядерной электростанцией среднего размера. Понятно, наверное, что для питания единственного компьютера — пусть даже «супер-супер» быстрого — чрезвычайно сложно признать такой вариант приемлемым...

...Переходя от прошлогоднего выступления Стерлинга к нынешнему докладу Саймона, сразу следует отметить, что они последовательно и согласованно дополняют друг друга по всем ключевым позициям. При этом существенно, что хотя и Томас Стерлинг в госструктурах США человек весьма известный (не раз приглашавшийся в качестве консультанта и в Агентство национальной безопасности, и в Пентагон, и в NASA), государственный масштаб, так сказать, Хорста Саймона куда более значителен...Саймон — как редактор TOP500 — выбрал и более конкретный способ аргументации, отталкиваясь от тех вычислительных систем-чемпионов, которые на сегодняшний день занимают три самые верхние строчки в рейтинге мощнейших компьютеров планеты.

Случилось так, что три этих системы построены на основе трех существенно различающихся архитектур и как бы воплощают в собе главные конкурирующие направления для движения к будущему вычислителю экзамасштаба. Однако, подчеркивает Саймон, слабые стороны каждого из подходов понимаются хорошо, но при этом нет никакой ясности с тем, какая из архитектур способна привести нас к экзафлопсной машине. Каковы же конкретнее эти три разных маршрута?

В общепринятой технической терминологии один из этих путей называется «мультиядерным» (multicore path) и построен вокруг самых передовых, хай-энд-процессоров в линейках Intel x86, SPARC и IBM Power 7. Второй путь, под названием «многоядерный/встроенный» (manycore/embedded), ориентирован на множество более простых и относительно маломощных ядер в процессорах для встроенных систем. Наконец, третий подход «GPU/акселератор» (GPU/accelerator path) использует в высшей степени специализированные процессоры из рыночного пространства видеоигр и графических приложений, такие как NVIDIA Fermi, процессор Cell и Intel Xeon Phi (MIC).

В новейшем TOP500 этим подходам соответствуют три системы в высших строчках списка. В частности, Titan, система номер 1 из Национальной лаборатории США Oak Ridge, использует подход «ГПУ/акселератор». Позицию номер 2 занимает система Blue Gene, воплощающая собой «многоядерный/встроенный» подход. Ну а система номер 3, японский компьютер К, использует «мультиядерный» подход на основе процессоров SPARC.

Высказывая свое личное мнение эксперта, Саймон дает такие прогнозы относительно дальнейших перспектив для этих конкурентов. Очень похоже, считает он, что «мультиядерный вариант» ведет нас в тупик (что подтверждается недавним решением IBM аннулировать свой контракт на создание системы Blue Waters, мыслившейся как очередное воплощение мультиядерной идеи). Для второй идеи — «многядерных/встроенных» систем — дело идет к тому, что нынешняя машина Blue Gene станет, судя по всему, и последней в этой линии вычислителей. И пока совершенно неясно, появятся ли в будущем другие машины такого рода. Что же касается третьего подхода, «ГПУ/акселераторы», то этот маршрут сегодня развивается наиболее динамично. В частности, корпорация Intel ныне энергично закупает соответствующие технологии, и очень похоже, что там намерены создать полную суперкомпьютерную систему с прицелом на первое место в TOP500.

Короче, если говорить о ближайших перспективах, то Хорст Саймон готов биться об заклад, что уже к 2015 году все 10 самых мощных систем в TOP500 будут основаны на архитектуре «ГПУ/акселератор». Вот только экзафлопсную машину на этом пути, увы, просто так — масштабированием системы — уже не построишь...

Многие годы находясь в самом центре нескончаемых гонок конкурентов за первые места в рейтинговом списке, Хорст Саймон, похоже, уже насквозь пропитался азартом этих соревнований. И осознанно или нет, но любые свои прогнозы переводит на язык пари. Так что и здесь, как только Саймон ответственно выдал свой пессимистичный прогноз — что до 2020 года никому не удастся построить машину, которая займет в TOP500 место номер 1 с максимальной скоростью работы свыше экзафлопса — он тут же заключил соответствующее пари с физиком Томасом Липпертом (Thomas Lippert), главой германского суперкомпьютерного центра Julich, и в основе его — заявление Саймона, что человечество не достигнет этой цели к ноябрю 2019-го. Пари заключено на 2 000 доларов или 2 000 евро, и Саймон уверен, что выиграет. Однако тут же подчеркивает, что предпочел бы его проиграть, если кому-то вдруг действительно удастся построить экзафлопсную машину к тому времени...

Если же разбираться с тем, откуда эксперт черпает свою уверенность, то сразу надо отметить что экзафлопсная машина — это не одна большая техническая проблема, а скорее целый комплекс тяжелых проблем. Начать можно с того, что даже измерение производительности такой системы — само по себе непростая задача. Прогон стандартного набора тестов LINPACK, с помощью которого ранжируют машины в TOP500, — это и для машин-чемпионов нынешнего петафлопсного масштаба очень непросто. Администрация должна полностью отключить дорогущую машину от текущих задач и заниматься только ее тестированием на протяжении 25-30 часов. Если же говорить о масштабе экзафлопсов, то на аналогичное стандартное LINPACK-тестирование потребуется от пяти до шести дней. Даже с чисто организационной точки зрения решиться на подобное расточительство будет чрезвычайно сложно.

Куда более тяжкий и принципиально важный барьер — это уже упомянутые ранее тотальные проблемы с питанием. Нынешние машины-чемпионы масштабируемы в смысле производительности, однако здания, поставщики энергии и так далее — аналогичным образом не масштабируются. Отмечающаяся ныне тенденция к улучшению эффективности по питанию — это, к сожалению, в действительности сугубо одноразовая выгода, которая появилась в 2010 году благодаря переходу на многоядерные и акселераторные архитектуры. Но эта тенденция не является самоподдерживающейся и не сохранится, если не появится существенно иная, новая технология. Из того же, что имеется, уже выжато все возможное...

И это далеко не все. Совершенно ясно, что с ростом производительности перемещение данных будет стоить все больше и больше, нежели операции — флопсы — даже в пределах чипа. Фактически вместе с ростом скорости операций, количество памяти относительно уменьшается, поддаваясь масштабированию намного хуже, чем скорость вычислений. Это представляет собой серьезнейшую проблему, решением которой пока что всерьез никто не занимается. Однако в будущем, к 2018 году и далее, эта проблема будет только усугубляться.

Более того, для перехода к вычислениям экзамасштаба, уверен Саймон, настоятельно требуется менять всю нынешнюю парадигму программирования. Потому что нынешние модели вычислений и системы программирования имеют совершенно не те цели. В старой парадигме главным ограничителем производительности была пиковая тактовая частота; флопсы были самой дорогостоящим элементом системы, так что именно они оптимизировались для вычислений; для масштабирования памяти поддерживалось простое соотношение байт на флопс в терминах емкости и пропускной полосы, а в условиях однородных архитектур надежность рассматривалась как проблема аппаратного обеспечения.

В новой парадигме все выглядит иначе. Теперь энергопотребление — это главное конструктивное ограничение для будущих системных архитектур, а значит, в первую очередь необходимо минимизировать перемещение данных. Другое ограничение — масштабирование памяти, когда скорость вычислений возрастает в два раза быстрее, чем емкость памяти или ширина пропускной полосы. В целом архитектурная неоднородность систем будет лишь нарастать, поэтому в аспектах надежности уже не приходится рассчитывать на одну лишь аппаратную защиту. Короче говоря, эта «новая реальность» наиболее мощных суперкомпьютеров фундаментально разрушает нынешнюю парадигму программирования и всю вычислительную экосистему...

Цель публичных выступлений Саймона с этими прогнозами-предупреждениями, в общем-то, совершенно понятна. Трезво оценив тенденции и сделав безрадостные выводы о «срыве графика» по достижению экзафлопса, ученый очень бы хотел, чтобы это воспринималось всеми нормально-спокойно и конструктивно. Как, скажем, естественный, но непростой переход к новым рубежам. Но отнюдь не как «катастрофический провал» весьма дорогостоящих научных исследований и разработок.

Три маршрута в будущее

Важно также подчеркнуть, что в выступлениях Хорста Саймона нет ни малейших сомнений, что экзафлопсный рубеж в недалеком будущем все-таки удастся достигнуть. Просто это произойдет, скорее всего, несколько позже, чем ныне принято ожидать. Но вот что будет дальше — на данный счет докладчик аккуратно воздерживается от прогнозов.

А потому имеет смысл вновь обратиться к годичной давности выводам Томаса Стерлинга. Этот эксперт считает, что экзафлопсный рубеж — не просто очень сложный для преодоления этап на пути развития суперкомпьютерных технологий, но он же, похоже, окажется и последним. Поскольку крайне маловероятно, что после него удастся продвинуться в будущем к следующему, зеттафлопсному рубежу (1021 операций). Впрочем, Стерлинг тут же уточняет свой столь сильный прогноз: «Выражаясь более аккуратно, мы никогда не достигнем рубежа зеттафлопсов с помощью традиционных дискретных операций с плавающей запятой». В принципе же, он признает, конечно, что далее человечество вполне способно разработать нечто совершенно новое. Возможно, это будет что-то типа квантовых компьютеров, или метафорических компьютеров, или же биологических компьютеров.

Но чем бы это ни было, уверен Стерлинг, это будет не тем, чем занимались создатели компьютеров последние семьдесят лет...

Здесь еще раз, наверное, следует подчеркнуть, что к мнению этого эксперта стоит прислушаться по той причине, что он достаточно тесно сотрудничает с разведывательными службами, министерством обороны и военно-промышленным комплексом США. То есть именно с теми структурами мощнейшего государства на планете, которые интенсивно занимаются секретными разработками наиболее передовых компьютерных технологий. Иначе говоря, хотя бы вкратце полезно пояснить, что за технологии супервычислений упомянул мимоходом Томас Стерлинг. И почему они представляются особо перспективными.

Квантовые компьютеры

Решение особо сложных математических задач на основе специфических эффектов квантовой физики привлекает активный интерес ученых на протяжении вот уже двадцати лет. Но ощутимого прогресса никак не удается добиться по той причине, что кубиты — квантовые биты — в регистре такого компьютера должны находиться при обработке в когерентном состоянии квантовой сцепленности. А сцепленность — это в высшей степени хрупкое состояние, распадающееся из-за малейших шумов и флуктуаций в системе. Поэтому дальше регистра из десятка кубитов продвинуться разработчикам никак не удается, а для реальной пользы квантового компьютинга нужны регистры размером в сотни, или еще лучше, тысячи кубитов.

Но есть интересная новость. Называется она «квантовый компьютер от D-Wave Systems». Эта канадская фирма еще в 2011 году первой вывела на рынок коммерческий квантовый компьютер: собственной секретной конструкции и с длиной рабочего регистра для начала 128 кубитов. Затем каждый год ей удавалось это число удваивать, так что новейшее поколение данной машины, D-Wave Two, уже имеет регистр длиной 512 кубитов.

...Первым покупателем D-Wave One оказалась корпорация Lockheed Martin, один из главных гигантов военно-промышленного комплекса США. А для грамотной работы с новой техникой совместными усилиями LM и Университета Южной Калифорнии (USC) была создана специальная лаборатория.

Весной 2013-го коллективом специалистов этого подразделения совместно с учеными цюрихского ETH был опубликован научный отчет, котором вполне ответственно заявляется, что (a) компьютер D-Wave действительно работает на основе квантовой физики и (б) реально дает значительный выигрыш относительно традиционных архитектур при решении сложных задач оптимизации.

Ну а в мае этого года стало известно, что новейшую, 512-кубитную версию D-Wave на совместных началах закупили корпорация Google и космическое агентство NASA (одна сторона дала миллионы на покупку, а вторая предоставила площади и персонал под сложную криогенную технику в Эймсовском исследовательском центре, Калифорния). Причем куплена дорогая машина была, естественно, отнюдь не экспромтом — как причуда богатых — а после целой серии собственных тестовых испытаний, подтвердивших, что машина реально соответствует спецификациям, заявленным изготовителем.

И дабы хоть как-то прояснилось, в чем заключается хитрость конструкции D-Wave, следует отметить важнейшую техническую особенность этой машины. Конструкторы D-Wave изначально отказались от попыток длительно удерживать массив кубитов в состоянии квантовой сцепленности — считая это безнадежным делом и тупиковым направлением. Вместо этого упор был сделан на куда более надежно освоенный квантовый эффект туннелирования, благодаря которому система кубитов, на краткий момент приведенная в возбужденное когерентное состояние, затем очень быстро и естественным образом переходит к состоянию энергетического минимума. Алгоритмическое программирование для начального состояния этой системы построено таким образом, что ее итоговое физическое состояние минимума — это и есть готовый ответ на поставленную задачу оптимизации.

Понятно, что D-Wave — это не универсальный, а специализированный квантовый компьютер, заточенный лишь под вполне определенный класс задач. Однако разработчики машины никогда этого и не скрывали. Скорее даже наоборот, активно подчеркивается, что класс математических задач оптимизации не только очень обширен, но и постоянно расширяется.

Метафорические и биологические компьютеры

Следующие две категории принципиально новых вычислителей существенно отличаются друг от друга, но для каждой из них уже имеются достаточно подробные описания в других местах (про метафорический компьютинг см. здесь, про биологический нанокомпьютер см., к примеру, тут). Поэтому сейчас достаточно ограничиться лишь кратким упоминанием особенностей данных подходов.

В основе метафорического компьютинга лежит весьма глубокая идея о том, что за последние десятилетия физика выявила чрезвычайно много аналогий и параллелей между гидродинамикой и нелинейной оптикой. Иначе говоря, огромное множество сложнейших задач, возникающих в физике жидкостей и газов, оказывается возможным быстро решать с помощью моделирования процессов в лазерно-оптических установках...

Гигантски возросшие с той поры знания и математический инструментарий ныне позволяют опереться на эту схему как на метафору и переформулировать задачи из физики жидкостей и газов (а также еще большее число задач из смежных областей) на язык нелинейной оптики. А затем решать их, что называется, «в лоб». Непосредственным моделированием — без всяких регистров и логических вентилей традиционных компьютеров, — получая готовый ответ в физическом виде.

Но самое, быть может, захватывающее в данном подходе — это то, что и в квантовой физике давно известны (а также регулярно открываются новые) аналогии с физикой жидкостей. А это означает, что и здесь отчетливо обозначился маршрут к квантовому компьютеру существенно новой — оптической — конструкции... (Направление «метафорического компьютинга», стоит также отметить, начинали разрабатывать при финансовой поддержке DARPA, агентства передовых военных исследований министерства обороны США, затем из открытой области тему убрали, и в настоящее время в общедоступной научной печати развития данной технологии «как бы нет».)

Что же касается разработок в области биологии, где «классический» нановычислитель на основе сложных биомолекул типа ДНК пытаются конструировать с начала 1990-х годов, то и здесь наиболее заманчивые перспективы открываются на направлении, именуемом «квантовая биология» (подробности можно найти тут). Строго говоря, по мнению большинства физиков, такой вещи, как квантовая биология, не должно быть в принципе. Потому что «теплые и медленные» биологические процессы по самой природе своей не должны, казалось бы, демонстрировать квантовых эффектов. Однако они есть, и постепенно биофизики набирают все больше сильных фактов, это подтверждающих.

Ну а постижение механизмов квантовой биологии сулит ученым просто захватывающие перспективы — от освоения чрезвычайно эффективных технологий природы и вплоть до решения давних проблем науки. Выражаясь же чуть более конкретно, от передачи энергии без потерь и до тайн работы мозга. Вот лишь одна тому иллюстрация: на 2014-й финансовый год администрацией президента США Обамы предложен крупномасштабный, на 100 миллионов долларов, научный проект под названием BRAIN (Brain Research through Advancing Innovative Neurotechnologies — «исследование мозга продвинутыми новаторскими нейротехнологиями»). Цель проекта — создать компьютерную модель мозга как карту движения там информации в реальном масштабе времени, чтобы в итоге лучше представлять себе механизмы появления расстройств в работе мозга.

Согласно предварительным подсчетам, для моделирования на суперкомпьютере клеток мозга в реальном времени требуется примерная производительность от 1 до 10 экзафлопс с 4 петабайтами памяти. Если говорить об этом в терминах потребления энергии, то даже по самым оптимистичным прогнозам подобная вычислительная система будет потреблять как минимум от 20 до 30 мегаватт. Стоит напомнить, что человеческий мозг потребляет примерно 20-40 ватт. Этот пример, для справки, взят также из доклада Хорста Саймона, одного из руководителей Национальной лаборатории им. Лоуренса в Беркли, известной, среди всего прочего, и как один из ведущих в мире центров по изучению квантовой биологии.

Точка критического перехода (вместо эпилога)

Одна из недавних и очень важных научных работ, посвященных загадкам квантовой биологии, выдвигает и обосновывает интересную идею относительно того механизма, который препятствует процессу быстрой декогеренции в условиях горячей и влажной среды внутри живых существ (G. Vattay, S. Kauffman & S. Niiranen. "Quantum biology on the edge of quantum chaos". ArXiv:1202.6433). Иначе говоря, дается внятное объяснение тому, «почему квантовая биология реально работает».

Расчеты показывают, что при определенных особых обстоятельствах квантовые системы могут оставаться когерентными на протяжении намного больших временных интервалов и расстояний, нежели это позволяют им традиционные квантовые представления. А кроме того, с помощью компьютерных симуляций продемонстрировано, что биологические системы, вероятно, используют именно этот специфический механизм в процессе фотосинтеза (демонстрирующего почти 100-процентную эффективность преобразования солнечной энергии в химическую).

Смоделированная учеными конструкция сфокусирована на довольно необычном физическом феномене, известном как «критический переход» между разными фазовыми состояниями. Пояснить этот феномен проще всего на примере поведения воды. Все знают, что вода меняет свое фазовое состояние от газа к жидкости, а затем к твердому телу при определенных температурах и давлениях среды. Причем все эти фазовые состояния имеют хорошо выраженные свойства. Однако имеется также такое сочетание температуры и давления, при котором все три состояния воды могут сосуществовать одновременно. При этом состоянии, именуемом «критический переход», различие между газом, жидкостью и твердым телом, по сути дела, исчезает, а система тонко балансирует между разными фазами.

В новом же «квантово-биологическом» исследовании показано, что подобный критический переход появляется и тогда, когда квантовые системы переключаются в хаотический режим. Здесь исчезает различие между хаотическим поведением и обычным (линейным) квантовым поведением системы. И кроме того, в этих условиях квантовая когерентность неожиданно меняется от хрупкого и мимолетного режима к намного более устойчивому, надежному и долгоживущему феномену, получившему у авторов название Poised Realm, т.е. «подвешенная область».

Именно в этом состоянии, считают авторы работы, должны происходить наблюдаемые в опытах процессы квантовой биологии. И что интересно, этот же самый критический переход известен также в физике твердого тела — как «переход металл — изолятор» (MIT), позволяющий с минимальными потерями транспортировать квантовую информацию и энергию в состоянии стабильной и длительной квантовой когерентности...

Иначе говоря, с помощью природы здесь нащупан единый и очень многообещающий механизм для создания надежных квантовых вычислителей — в потенциале способных работать при комнатных температурах на основе как биомолекулярной, так и твердотельной элементной базы (такие прогнозы вполне позволяют делать последние достижения науки в области топологических изоляторов и спинтроники).

Скорее всего, суперкомпьютеры подобного рода будут не универсальными, а специализированными очень быстрыми вычислителями для определенного круга задач. Но удивительная ситуация в современной математике ныне такова, что ученым все чаще и чаще удается отыскивать явное и пока плохо объяснимое соответствие между разными математическими областями, которые прежде считались совершенно никак друг с другом не связанными. А переформулировка задач с языка одной области на язык другой позволяет очень эффективно решать такие проблемы, к которым раньше даже не знали как подступиться (подробности см. тут). Иначе говоря, вместе с развитием всей этой картины превращение специализированного компьютера в универсальный начинает выглядеть как сугубо техническая задача для квалифицированного программирования.

Ну и к финалу еще один немаловажный нюанс. Чтобы наглядно проиллюстрировать темпы технического прогресса, нередко напоминают, что нынешний смартфон в кармане любого прохожего — это в смысле производительности компьютер, превосходящий самые передовые супервычислители фирмы Cray на рубеже 1970-1980 годов. То есть наивысшие достижения современного суперкомпьютинга завтра могут стать совершенно обычной бытовой техникой. И еще один прогноз можно выдвигать уже вполне определенно. Архитектура компьютеров следующей эпохи обещает оказаться намного более разнообразной. А значит, и более интересной. Как сама жизнь.

FP: как шахматы объясняют мир и предсказывают взлеты и падения наций

Слегка сокращено.

Ниже есть продолжение.

Иногда искусство имитирует жизнь. Иногда это делают некоторые игры. Что касается шахмат, то у них много похожего на силовую политику, и это просто сверхъестественные аналогии, сохраняющиеся на протяжении столетий.

Ниже есть продолжение.

Шахматы родились на азиатском субконтиненте, потом переместились в Персию... но самое широкое распространение они получили во времена арабских завоеваний, начиная с седьмого века нашей эры. Структура и правила игры в пределах мусульманского мира оставались без изменений на протяжении веков, но в христианских странах, куда пришли шахматы, появились некоторые новшества.http://cursorinfo.co.il/news/pressa/2013/07/11/FP--kak-shahmati-obyasnyayut-mir-i-predskazivayut-vzleti-i-padeniya-naciy/

Самое важное изменение, внесенное на Западе примерно 500 лет назад, обеспечило повышение маневренности по направлениям, а также увеличило дальность действия «визиря», которого переименовали в королеву, или в ферзя. Наверное, это в память о великих королевах средневековья, таких как Алиенора Аквитанская, о чем пишет в своей увлекательной книге «Birth of the Chess Queen» (Рождение королевы шахмат) Мерилин Ялом (Marilyn Yalom). Переименованная фигура сочетала в себе возможности слона и ладьи, и находясь в центре поля, она могла теперь оказывать воздействие почти на половину шахматной доски из 64 клеток, став примерно в десять раз сильнее визиря.Это событие на шахматной доске произошло почти в то же самое время, когда на свет появился корабль с большим запасом хода и тяжелыми пушками, возвестив о приходе Запада к мировому господству. Мусульманские страны так и не переняли это новшество по-настоящему, и не смогли дать своему визирю те возможности, какими обладала западная королева. Так начался их долгий упадок в мировой политике. Теперь настоящее соперничество началось между европейскими державами. Испанцы, чьи земли на большой территории веками оккупировали мусульмане, произвели на свет первых западных гроссмейстеров. Самый известный из них – Руй Лопес (Ruy López), чей дебют под названием испанская партия до сих пор пользуется популярностью. В то же самое время испанцы создали первую в мире империю глобального масштаба.

Но в последующие столетия самых сильных шахматных мастеров производили на свет Франция и Британия, которые одновременно соперничали с испанским могуществом на земле и на море – и в конечном итоге взяли над испанцами верх. Естественно, французы переняли эту игру у испанцев благодаря географической близости. А в Британию шахматы могли завезти скандинавы. В знаменитом шахматном наборе 12-го века из моржового бивня с острова Льюиса в роли ладей выступают викинги-берсерки. Англо-французское соперничество оказалось особенно ожесточенным, как на шахматной доске, так и на полях сражений по всему миру. Так что пока французские и британские войска примерно на равных спорили за будущее азиатского субконтинента, за Северную Америку и прочие места, их лучшие в мире шахматные гроссмейстеры тоже обладали примерно равными силами. Незадолго до появления Бонапарта во Франции появилась фигура наполеоновского масштаба – знаменитый и прославленный Филидор. Но в 1795 году он умер – и соперничающие шахматные державы с тех пор сохраняли примерное равновесие сил. После Ватерлоо в мировой политике началась эпоха под названием Pax Britannica. В шахматах ей соответствовал триумф англичанина Говарда Стаунтона (Howard Staunton) над французом Пьером де Сент-Аманом. Сейчас шахматный комплект, названный именем Стаунтона, считается стандартом для официальных соревнований.

Этот состоявшийся в 1843 году матч считается первым чемпионатом мира. Он вызвал огромную радость и восхищение у британцев, которые увидели в победе Стаунтона со счетом 11-6 признак утверждения их империи и мирового господства. Но вскоре эта радость угасла. Стаунтон в конце 1850-х годов всячески увиливал от матча с американским шахматным вундеркиндом Полом Морфи (Paul Morphy), который не уступал Роберту Фишеру (Robert Fischer) по таланту – а в конце жизни и по безумию. Если Морфи подал сигнал о взлете США как шахматной и мировой державы, то в Германии и Австрии возникло мощнейшее шахматное брожение. Шахматисты из этих стран, многие из которых были евреями, господствовали на мировых чемпионатах до окончания Первой мировой войны, а команда нацистской Германии накануне Второй мировой войны победила на шахматной олимпиаде в Аргентине. Чемпион мира в период с 1927 по 1945 год (с небольшим перерывом) Александр Алехин был выходцем из России. Он играл за Рейх и во время войны писал ужасные антисемитские статьи в Pariser Zeitung о том, как «арийские шахматы» продемонстрировали боевой дух Германии и возвестили о ее всемирном триумфе. Он был неправ.

Перед смертью Алехин раскаялся, а его кончина в 1946 году возвестила о начале русско-американского шахматного соперничества, которое по своему накалу ничем не уступало холодной войне. Советские гроссмейстеры в целом удерживали преимущество, но в 1972 году появился Бобби Фишер и отобрал у русских шахматную корону, что стало предзнаменованием грядущего краха советской системы. Но когда Фишер скатился в свое слабоумие, русские снова на какое-то время воцарились на шахматном троне. Однако их величайший гроссмейстер периода советского заката Гарри Каспаров был и остается политическим диссидентом. А после распада Советского Союза питомцев этой великой шахматной школы разбросало по всему свету.

Часть русской шахматной диаспоры осела в США и принесла туда свежую энергию. Но самым значительным событием в американских шахматах после холодной войны стал суперкомпьютер IBM под названием Deep Blue, который с небольшим преимуществом победил чемпиона мира Каспарова во время матча в 1997 году. Это может быть признаком того, что американское могущество теперь будет весьма умеренным, проявляясь в основном в сфере высоких технологий. А может и нет. После победы над Каспаровым Deep Blue «вышел в отставку», уклоняясь от новых вызовов, как Стаунтон в 1850-е годы уклонялся от встреч с Морфи. Может, в этом тоже есть своя аналогия, учитывая мощный рост анти-интервенционистских настроений среди простых американцев – хотя среди их избранных лидеров таких настроений пока не наблюдается.

Каким бы путем ни пошли Соединенные Штаты, сейчас уже предельно ясно, что не будет «нового мирового порядка» во главе с Америкой, о чем говорил в 1991 году президент Джордж Буш-старший после победы в ходе операции «Буря в пустыне». Высокая политика 21-го века находится в состоянии непрерывного движения и перемен с появлением новых великих держав, таких как Индия, и с возвращением старых, таких как Россия. Эта тенденция находит четкое отражение в шахматах, поскольку чемпион мира среди мужчин Вишванатан Ананд из Индии.

У женщин чемпионский титул принадлежал британке Вере Менчик, пока она не погибла во время нацистской бомбежки в 1944 году, после чего он перешел к русским, и русские шахматистки удерживали его до окончания холодной войны. Однако с тех пор среди россиянок нет ни одной чемпионки, но среди чемпионок есть четыре китаянки.

Если мои наблюдения о шахматах как о подзорной трубе в прошлое и в будущее соответствуют действительности, поспешите пристегнуть ремни. Путь в этом веке будет ухабистый.

Квантовый биокомпьютер

Сокращено. Форматирование моё.

Ниже есть продолжение.

...Прогресс компьютерной индустрии, последние полвека обеспечиваемый постоянной миниатюризацией элементов микросхем, неумолимо приближается к пределу физических возможностей кремниевых технологий. Иначе говоря, явно пора подыскивать альтернативные модели вычислителей.

На проходивший в июне в Гамбурге, Германия, очередной Международной суперкомпьютерной конференции (ISC'12) в качестве одного из основных докладчиков выступал американский ученый Томас Стерлинг...Непосредственно перед ISC'12...появилось обширное интервью...[которое] сводится к тому, что технологии полупроводниковых микросхем, стабильно развивающие компьютерную индустрию вот уже около полувека, ныне быстро приближаются к своим физическим, идеологическим и конструктивным пределам.

Ниже есть продолжение.

Согласно выводам Стерлинга, порогом производительности для кремниевых чипов станет следующий, экзафлопсный рубеж (порядка квинтиллионов, или 1018 операций в секунду). А для того, чтобы двигаться дальше, ученым и инженерам придется создавать нечто в корне иное: «Возможно, это будет что-то типа квантового компьютинга, метафорического компьютинга, или биологического компьютинга. Но что бы там ни было, это будет не то, чем мы занимались последние семь десятилетий»...http://www.3dnews.ru/offsyanka/631421

Все, кто интересуется новыми компьютерными технологиями, наверняка слышали или читали о некоторых из упомянутых Стерлингом направлениях исследований в области высокопроизводительных вычислений. Больше всего говорят о «квантовых компьютерах», оперирующих регистрами кубитов на основе законов квантовой физики. Заметно меньше — о «биологических вычислителях», построенных на основе сложных биомолекул вроде ДНК. Практически ничего не публикуется, правда, об интригующей технологии «метафорический компьютинг» на базе эффектов нелинейной оптики...Здесь же пора рассказать о еще одном любопытном направлении научных исследований под названием «квантовая биология»...

Когерентность фотосинтеза

В то время как физики уже который год бьются над тем, чтобы построить эффективный квантовый компьютер при низких, криогенного уровня температурах, другие исследователи пытаются достичь цели радикально иным путем. Они уверены, что биологические организмы — в частности, растения, водоросли и бактерии — не только способны к выполнению квантовых вычислений, но и на протяжении миллиардов лет в процессе фотосинтеза делают это при максимально пригодной для жизни температуре.

Благодаря процессу фотосинтеза зеленые растения и сине-зеленые водоросли способны передавать солнечную энергию в центры молекулярных реакций для ее преобразования в химическую энергию с поразительной, почти 100-процентной эффективностью (для сравнения: в наших компьютерах на кремниевых чипах практически вся подаваемая в систему энергия бесполезно уходит на тепловыделение). Считается, что ключом эффективности тут является скорость — преобразование солнечной энергии в биосистемах происходит почти мгновенно, так что совсем малая ее часть теряется на выделение тепла.

Общий механизм фотосинтеза принято считать хорошо изученным, однако каким именно образом здесь организована эта самая почти мгновенная передача энергии — очень давняя загадка, к решению которой физики начали всерьез подступаться лишь 5-7 лет назад. Исследования того периода, проведенные в США учеными Berkeley Lab и Калифорнийского университета, продемонстрировали, что ответ, похоже, лежит в квантово-механических эффектах. Было получено первое прямое свидетельство того, что важную роль в процессах передачи энергии при фотосинтезе играет на удивление долго длящаяся волноподобная квантовая когерентность электронов в молекулах, поглощающих свет. Правда, поначалу продемонстрировать это удалось на образцах хлорофилла, глубоко охлажденных до 77 кельвин.

Затем, в 2010 году, была опубликована работа другой группы исследователей из Университета Торонто, Канада. Ученые показали, что участвующие в фотосинтезе молекулы морских водорослей для передачи световой энергии без потерь могут задействовать квантовые процессы и при комнатной температуре (G. D. Scholes and coworkers. Coherently wired light-harvesting in photosynthetic marine algae at ambient temperature. Nature 463, 644-647. 2010).

Чтобы революционность этого результата стала понятнее, можно напомнить, что подавляющее большинство физиков по сию пору исключает возможность квантовых процессов в работе биологических организмов. Всегда считалось, что при таких высоких температурах квантовые эффекты не могут сохраняться долго настолько, чтобы появилась хоть какая-то польза для механизмов жизнеобеспечения. Иначе говоря, суть того, что проделали в канадском университете, важна принципиально. Но для понимания этой сути понадобится немного углубиться в нюансы фотосинтеза.

Данный процесс начинается в клетке тогда, когда крупные светоабсорбирующие структуры, именуемые усиками, захватывают фотоны. Конкретно в водорослях Chroomonas, изучавшихся биофизиками, эти усики имеют восемь пигментных молекул, вплетенных в куда более крупную белковую структуру, причем разные пигменты абсорбируют свет из разных частей светового спектра. Затем энергия фотонов проходит через усики к той части клетки, где она используется для выработки сахара — химического топлива организма.

Критично важным в данном процессе является маршрут, который выбирает энергия при своих прыжках через эти крупные молекулы, потому что чем длиннее маршрут, тем больше могут быть потери. В классической физике считается, что энергия может перемещаться по молекулам только случайным образом. Однако исследователи в Торонто обнаружили, что в действительности механизм выбора маршрута для энергии может быть в высшей степени эффективным. А свидетельство тому дает согласованное поведение пигментных молекул в усиках водорослей Chroomonas.

Сначала ученые коротким лазерным импульсом возбуждали две из этих молекул, из-за чего электроны в пигментных молекулах переходили в квантовую суперпозицию возбужденных состояний, после чего излучаются фотоны несколько иных длин волн. Излученные волны, с одной стороны, свидетельствуют о наличии квантового эффекта, а с другой — в свою очередь, накладываются друг на друга с образованием характерной интерференционной картины. Изучая именно эту структуру интерференции в излучаемом свете, исследователи смогли восстанавливать детали квантовой суперпозиции, которая порождает картинку.

Результаты данного анализа оказались удивительными. Выяснилось, что в суперпозиции участвуют не только две пигментные молекулы в центре усиков, но также и шесть остальных пигментных молекул. Причем это состояние квантовой когерентности связывает все молекулы необычайно долго — на протяжении 400 фемтосекунд (4×10-13 секунд). Этот интервал оказывается достаточно длительным для того, чтобы энергия абсорбированных фотонов одновременно «опробовала» все возможные пути движения по усику. Когда же когерентность заканчивается, энергией уже выбран оптимальный маршрут, позволяющий осуществить перемещение без потерь.

Это открытие, надо повторить, особенно важно тем, что демонстрирует «невозможную теплую когерентность»: в водорослях Chroomonas подобного рода эффекты идут постоянно при комнатной температуре 21 градус по Цельсию.

Каким именно образом эти молекулы остаются когерентными в течение столь продолжительного по квантовым масштабам времени, при столь высоких температурах, да еще при относительно огромных расстояниях между молекулами — все это пока остается загадкой. Хотя разных идей, конечно, хватает — например, на данный момент среди исследователей, занимающихся данной областью, преобладает точка зрения, согласно которой ключевую роль в обеспечении всего процесса играют белковые матрицы, в которые вплетены пигменты. Поскольку без этих структур никакой когерентности не получается, делается вывод, что матрицы выполняют роль уже известного в квантовом компьютинге механизма для «квантовой коррекции ошибок».

«Подвешенная область» на грани порядка и хаоса

Очевидное несоответствие между наблюдениями биофизиков и общепринятой квантовой теорией приводит многих ученых к заключению, что «что-то здесь не так». То есть либо измерения экспериментаторов каким-то образом оказываются все время неправильными, либо же имеется какой-то необнаруженный пока еще механизм, препятствующий процессу быстрой декогеренции в условиях горячей и влажной среды внутри живых существ.

Весной этого года интернациональная команда исследователей — американский биолог Стюарт Кауффманн, венгерский физик Габор Ваттаи и его коллега из Финляндии Самули Нииранен опубликовали теоретическую работу с описанием именно такого механизма (G. Vattay, S. Kauffman & S. Niiranen. Quantum biology on the edge of quantum chaos. arXiv:1202.6433vl).

Расчеты этих ученых показывают, что при определенных особых обстоятельствах квантовые системы могут оставаться когерентными на протяжении намного больших временных интервалов и расстояний, нежели это позволяют им традиционные квантовые представления. А кроме того, с помощью компьютерных симуляций они демонстрируют, что биология, вероятно, использует именно этот специфический механизм в процессе фотосинтеза.

Смоделированная учеными конструкция сфокусирована на необычном, даже по квантовым меркам, феномене квантового хаоса, при котором небольшие изменения в квантовой системе могут иметь гигантское влияние на ее эволюцию — так же как и в классических нелинейных хаотических системах. Когда же система изменяется от просто квантовой к квантово-хаотической, она проходит через своего рода фазовый переход состояния. Новая теория сосредоточена именно на этом переходе.

Как давно уже установлено физиками, когда система тонко балансирует между разными фазами, в ней могут появляться случаи весьма странного поведения. Например, все знают, что вода меняет свое фазовое состояние от газа к жидкости, а затем к твердому телу при определенных температурах и давлениях среды. Причем все эти фазовые состояния имеют хорошо определенные свойства. Однако имеются также определенная температура и давление, при которых все три состояния воды могут сосуществовать одновременно. При этом состоянии, именуемом «критический переход», различие между газом, жидкостью и твердым телом, по сути дела, исчезает.

Новое же исследование показывает, что подобный критический переход появляется тогда, когда квантовые системы переключаются в хаотический режим. Здесь исчезает различие между хаотическим поведением и обычным (линейным) квантовым поведением системы. И в этих условиях квантовая когерентность неожиданно меняется от хрупкого и мимолетного режима к намного более устойчивому и надежному долгоживущему феномену, получившему название Poised Realm, т. е. «подвешенная область».

И именно в этом состоянии, считают Кауфман и компания, должны происходить наблюдаемые в опытах процессы квантовой биологии. Этот же критический переход, о котором говорят ученые, также известен в физике как «переход металл-изолятор» (MIT), позволяющий с минимальными потерями транспортировать квантовую информацию и энергию.

Как пишут авторы, системы с надлежащим уровнем сложности в состоянии между хаосом и регулярностью способны наращивать время своей когерентности на несколько порядков величины. Такие системы в состоянии около «критического квантового хаоса» или «перехода металл-изолятор» могут в одно и то же время иметь длительное время когерентности и когерентного переноса энергии. Новая теория, протестированная в реалистичной модели светоабсорбирующей системы фотосинтеза, воспроизводит масштабы критично важных феноменов, описанных в недавних экспериментальных работах.

Так что если все это хозяйство можно будет сделать работающим при комнатной температуре, как предполагают исследователи в своей публикации, то могут стать возможными и самые разные типы новых высокоэффективных квантовых устройств.

А кроме того, если смотреть на задачу чуть шире и вспомнить, что целый ряд ученых и в мозге человека уже давно усматривает признаки работы квантового компьютера, то есть шанс на этом пути узнать нечто содержательное также и о тайнах человеческого сознания.

Метафорический компьютинг

Сокращено. Форматирование моё.

Ниже есть продолжение.

...Нелинейные динамические системы, такие как погода, плазма или экономика, повсеместно распространены в природе и жизни человека, однако такого рода системы отличаются в высшей степени сложным и хаотическим поведением. А это, соответственно, делает их чрезвычайно трудными для изучения как теоретическими или экспериментальными методами, так и методами вычислительного моделирования.

Ниже есть продолжение.

Если излагать суть проблемы чуть подробнее, то аналитические решения для уравнений нелинейных систем известны весьма редко, эксперименты зачастую оказываются слишком негибкими и непрактичными, а вычислительные симуляции для аккуратного моделирования интересующей проблемы должны принимать в расчет огромное число точек данных по множеству измерений. Из-за этой причины даже самым быстрым на сегодня суперкомпьютерам требуются дни или даже недели для моделирования той относительно простой нелинейной динамики, которую физические системы естественным образом демонстрируют за секунды.http://kniganews.org/2012/06/06/metaphoric-computing/

Но если посмотреть на «другую сторону той же самой медали», то тогда сами эти физические системы тоже можно рассматривать как вычислительные устройства – устройства, которые вычисляют свою собственную динамику с такой огромной скоростью, которая невообразима даже для самых быстрых суперкомпьютеров.

При таком подходе можно говорить, что ключом к обладанию этой гигантской вычислительной мощью физической системы оказывается наша способность заставить ее вычислять не только исключительно «себя», но и другие интересные задачи того же порядка сложности.

Конечно же, справедливо и то, что и обычный цифровой компьютер сам по себе является физической системой. Однако это устройство для вычисления элементарных логических операций применяет сложную полупроводниковую физику, причем делая это, попутно отбрасывает гигантское количество информации, которая считается дополнительной и ненужной. (Не говоря уже об огромном и крайне нерациональном потреблении электроэнергии, практически вся из которой выделяется в окружающую среду в форме тепла.)

При взгляде на проблему в такой перспективе, цифровой компьютер оказывается чрезвычайно неэффективным вычислительным устройством, поскольку он использует несравнимо меньшее количество той полной вычислительной способности, которую в принципе может предлагать благодаря особенностям своей физики.

В качестве эффективной альтернативы – для того, чтобы задействовать полное использование вычислительных возможностей, предлагаемых физической системой – авторами и выдвинута концепция Метафорического Компьютинга. Суть концепции – применять экспериментально более доступную нелинейную динамическую систему для симуляционного моделирования поведения других нелинейных динамических систем.

Общеизвестным и наглядным примером такого вычислительного метода является аэродинамическая труба, в которой маломасштабный эксперимент в области гидро- и аэродинамики проводится для моделирования крупномасштабной динамики жидкостей, что оказывается возможным благодаря законам масштабирования, присущим физике жидкостей.

Метафорический компьютинг, однако, не ограничен столь узкими рамками, когда похожие физические системы используются для симулирования поведения друг друга.

Сердцевиной исследования авторов, в частности, является демонстрация фактов, согласно которым нелинейная оптика позволяет эффективно вычислять множество сложных задач из области гидродинамики.

Оптический луч по самой природе своей несет в себе трехмерную пространственно-временную информацию, а нелинейное оптическое распространение вычисляет эволюцию этого огромного количества информации одновременно и со скоростью света. Так что при грамотной реализации эти свойства системы обещают и существенный параллелизм, и огромную скорость вычислений.

Прежние эксперименты с использованием нелинейной оптики для цифрового компьютинга сложно называть успешным опытом. При попытках заставить оптические лучи вычислять бинарную логику аналогично схемам твердотельной электроники, оказывается совершенно бесполезно расходуемым большинство всей той пространственно-временной информации, которая реально могла бы обрабатываться в оптических лучах.

Как выражаются авторы, вместо того, чтобы прилаживать квадратную ось в круглую дырку, куда более естественным представляется использование оптики для моделирования других нелинейных динамических систем. Ибо именно таким путем становится возможным полностью задействовать тот вычислительный потенциал, которым располагают нелинейные оптические системы.

Динамика жидкостей лежит в основе широчайшего разнообразия важных областей исследований, включая метеорологию, аэронавтику, физику плазмы, физику сверхтекучих жидкостей, сверхпроводимости и конденсатов Бозе-Эйнштейна. Иначе говоря, все это – идеально подходящие проблемы для их решения методом метафорического компьютинга.

В своей статье авторы показывают, что посредством подходящих преобразований нелинейное распространение оптического луча можно непосредственно использовать для моделирования различных задач гидродинамики. Во-первых, это касается задач с поведением «сухой» (невязкой) жидкости Эйлера, которая давно известна как вычислительно трудозатратная и нестабильная для обсчетов компьютерными методами.

А кроме того, авторы предоставляют и сильные свидетельства тому, что нелинейная оптика способна моделировать также и гидродинамику «мокрых» жидкостей. То есть физику вязких сред с высоким числом Рейнольдса, соответствующих уравнениям Навье-Стокса, что включает в себя и широкий класс очень важных, но вычислительно тяжелых гидродинамических проблем типа турбулентности.

Иначе говоря, при тех скоростях, параллелизме и конфигурируемости схем, что дают оптические элементы вычислителя, подобного рода «оптическая аэродинамическая труба» однажды вполне может стать жизнеспособной альтернативой для вычислительных экспериментов и анализа задач в широчайших областях гидродинамики.

...Как формулируют свою задачу авторы, необходимо наличие возможностей для показа точного соответствия моделей. Или, по крайней мере, демонстрация приемлемого схождения проблем в нелинейной оптике и проблем в гидродинамике – для того чтобы делать какие бы то ни было полезные предсказания в области гидродинамики посредством нелинейной оптики.

Теоретические разделы статьи, трудно поддающиеся популярному пересказу, собственно и представляют собой эту работу авторов по установлению четких корреспондирующих соответствий между нелинейной оптикой и трехмерной гидродинамикой.

Авторы особо подчеркивают, что они отнюдь не пытаются сделать вид, будто им удалось установить полную и точную эквивалентность между нелинейной оптикой и гидродинамикой Навье-Стокса. Тем не менее, проделанная учеными работа убедительно демонстрирует, насколько близкими и перспективными оказываются аналогии.

Говоря о практической стороне своей работы в условиях, когда установка с идеальной нелинейной оптикой недоступна, авторы предлагают метод «раздельных шагов» (split-step), который объединяет вместе различные оптические устройства для аппроксимации экспериментов с идеальной нелинейной оптикой. Технически этот метод оказывается очень похожим на методы, предложенные ранее для моделирования квантовых систем с помощью квантового компьютера.

Технологии квантовых вычислений упомянуты отнюдь не случайно. В статье особо подчеркивается, что хотя усилия авторов сфокусированы на моделировании классических физических систем, будущие квантовые компьютеры, симулирующие поведение квантовых систем, в итоге придут к тем же самым проблемам манипуляции большим количеством многомерной информации. И есть веские основания полагать, что квантовый метафорический компьютинг может стать необходимым и в тех ситуациях, когда более доступная многомерная квантовая система способна симулировать другую квантовую систему.

Свою статью авторы завершают словами о том, что развитие концепции метафорического оптического компьютинга будет предметом их дальнейшей работы. Однако, если судить по тому, что происходило далее с судьбами исследователей, с темами их публикаций и местами работы в последующие годы, то исследования по метафорическому компьютингу если и продолжались, то уже совсем другими людьми – неизвестно в каком месте и вообще без открытых публикаций.

Представленная здесь работа М. Цанга и его научного руководителя Д. Псалтиса была сделана в Калтехе (Калифорнийском технологическом институте), где Псалтис возглавлял в то время исследовательский «Центр оптофлюидики», финансируемый на деньги DARPA. Вскоре, однако, все сильно изменилось: в 2007 году Деметри Псалтис покинул стены Калтеха, где проработал более четверти века, и перебрался в Европу – возглавив Лабораторию прикладной оптики и Школу инжиниринга при EPFL, Федеральном политехникуме Лозанны, Швейцария. Тогда же, в 2007 году, прекратил свое существование и основанный им Центр оптофлюидики в Калтехе.

Манкей Цанг тоже недолго оставался в Калифорнии, сменил после этого несколько университетов в США, а с 2011 года работает ассистент-профессором (доцентом) в Национальном университете Сингапура, по-прежнему занимаясь проблемами нелинейной, квантовой и нано-оптики.

Но что интересно, на нынешних местах работы обоих ученых их примечательное детище – метафорический компьютинг – в качестве предмета исследований не упоминается ни словом...

Wednesday, July 24, 2013

Всего три слайда

Немного сокращено.

Ниже есть продолжение.

...почти любой из слайдов внутренних презентаций АНБ США, оказавшихся ныне на страницах СМИ, можно трактовать двояко. С одной стороны, как содержательную информацию о реальных технологиях и масштабах компьютерного шпионажа. А с другой стороны — как аллегорию, отражающую ту или иную грань почти всеобщей слепоты общества, не имеющего практически никакого представления о реальных механизмах власти и тайных делах спецслужб...

Ниже есть продолжение.

СЛАЙД №1: «ГРЯЗЬ ПО КАПЛЯМ»http://www.3dnews.ru/offsyanka/650677

Начать иметь смысл с наименее выразительного, на взгляд многих, слайда. На котором нет ни впечатляющих блок-схем о работе систем перехвата АНБ, ни таблиц с перечислением ведущих ИТ-корпораций как провайдеров, снабжающих разведку США данными и коммуникациями всех своих клиентов.

На этом же невзрачном слайде чуть ли не единственно содержательная информация говорит о том, что технология перехвата под названием DROPMIRE внедрена американской спецслужбой в факсимильный шифратор Cryptofax, засекречивающий переписку посольства Евросоюза в Вашингтоне.

Чтобы сразу стало ясно, насколько взгляд специалиста отличается от взгляда несведущего человека, далее полезно привести рассказ Маркуса Куна, которого именно этот слайд — среди всех прочих разоблачений Сноудена — заинтриговал наибольшим образом. Причина обостренного интереса в том, что в открытом академическом сообществе Маркус Кун является одним из главных специалистов в области TEMPEST. Этим кодовым словом уже довольно давно принято называть особые шпионские технологии, которые через побочные компрометирующие излучения аппаратуры позволяют похищать информацию о содержании тех документов, которые данные аппараты обрабатывают.

Тему TEMPEST принято считать очень большим секретом спецслужб. Так что о том, как подобные вещи делаются ныне у шпионов, информации в открытой литературе почти что нет. Но на рубеже восьмидесятых и девяностых годов это направление исследований было самостоятельно «переоткрыто» академическим сообществом ученых и специалистов по компьютерной безопасности. От них-то постепенно публика и узнала про возможности TEMPEST много интересного.

И вот, поскольку Куну, работающему в Компьютерной лаборатории Кембриджа, в свое время доводилось лично проводить массу экспериментов по перехвату компрометирующих сигналов-утечек от офисного оборудования, то в слайде про Евросоюз и DROPMIRE он тут же распознал хорошо знакомую ему картинку. Сильно зашумленное изображение в нижней трети слайда — это то, что исследователь может получить из эфира, если станет целенаправленно прослушивать его с помощью качественного радиоприемника на предмет выявления компрометирующих излучений. В частности, очень похожим образом выглядит перехватываемый видеосигнал от дисплея с изображением страницы текста.

В ходе своих исследований Маркус Кун больше всего занимался побочными утечками от катодно-лучевых кинескопов и LCD-дисплеев компьютеров, а излучения факсимильной техники в его круг интересов прежде как-то не попадали. Кроме того, Кун особо подчеркивает, что не знает больше ничего о данном конкретном случае, кроме освещаемого в газетах. Однако тщательное рассмотрение зашумленного сигнала со слайда дает ему несколько существенных подсказок о работе конкретно этой шпионской технологии. Давайте приглядимся, предлагает он, к тому, как именно выглядит текст заглавными буквами — EC NCN:

Можно заметить, что только вертикальные края этих букв обозначены как яркие линии, в то время как соответствующие горизонтальные края по сути дела отсутствуют (например, в буквах E и N). Теперь представим себе, что устройство, от которого перехватывается сигнал, — это факс-машина на основе движка лазерного принтера. В таком аппарате луч лазера последовательно, один за другим, экспонирует пиксели изображения на светочувствительный, электрически заряженный барабан. Если лазер включен, то в той точке, где он освещает барабан, происходит снятие заряда статического электричества, так что порошок тонера не прилипнет, и в результате это будет белый пиксель. Если же лазер выключен, то поверхность барабана остается заряженной, тонер прилипнет, затем перейдет на бумагу, результатом чего на отпечатке становится черный пиксель.

Типичный принтер такого рода имеет единственный лазерный диод, который последовательно и по одному наносит пиксели на печатаемую страницу — строка за строкой. Теперь пора отметить, что всякий раз, когда лазерный диод включается и выключается, то от кабеля, который его питает, происходит электромагнитный всплеск сигнала, или клик. И вот этот клик можно услышать с помощью радиоприемника, который настроен перехватчиком на множество таких частей радиоспектра, где обычно бывает тишина.

При частоте пикселей порядка нескольких мегагерц (в зависимости от разрешения картинки и скорости печати) стандартный AM-радиоприемник, предназначенный для прослушивания обычных радиопередач, не способен к восприятию такой быстрой последовательности кликов. Однако хороший лабораторный приемник с диапазоном рабочих частот, охватывающих много мегагерцев, данную задачу решает.

Полученную в результате волновую форму затем можно оцифровать и конвертировать в растровую картинку (то, как именно это делается, в подробностях исследуют несколько статей и технических отчетов Маркуса Куна, а ссылка на рассказ об этой работе по-русски приведена в конце раздела).

Ну а теперь, предлагает Кун, давайте устроим моделирование-симуляцию того, как может выглядеть результат эфирного перехвата сигнала от лазерного принтера, который печатает на бумагу уже знакомую нам последовательность букв EC NCN. В верхней части иллюстрации — собственно текст, который перехватывается, а внизу — то, что перехватчик увидит как результат своей работы:

По мере того как лазерный луч сканирует изображение текста строка за строкой, каждый раз, когда он включается или выключается, то есть всякий раз при переходе между белой и темной частями картинки, оказывается возможным визуализировать сопутствующий широкополосный «клик» в эфире — как яркий пиксель. Таким образом, любой вертикальный край буквы превращается в яркую вертикальную линию. В то же время горизонтальные края остаются невидимыми. Плюс к этому вы получаете на картинке фоновый шум — от множества всевозможных других вещей, которые в это же время происходят в той же самой части радиоспектра.

Кун подчеркивает, что на приведенной выше картинке он просто смоделировал достаточно типичный TEMPEST-процесс. В реальной картинке, приводимой на слайде газетами, конечно же, имеются некоторые отличия от модели Куна. Во-первых, строки сканируемого изображения могут не быть строго горизонтальными, во-вторых, появляются отличия из-за других шрифтов печати или иной разрешающей способности. В-третьих...

Впрочем, дальнейшие подробности из технической части анализа Куна именно здесь уже вряд ли важны и уместны (все интересующиеся могут найти оригинал этого исследования по адресу). И без того, наверное, уже всем ясно, что шпионская технология DROPMIRE является одной из разновидностей Tempest-атак. Куда же более содержательным представляется переход к «аллегорической» компоненте топ-секретного слайда. Причем начать тут удобно с примечательного слова-названия DROPMIRE, которое в обычных и стандартных англо-русских словарях не встречается. Более существенный (согласно лингвистическим правилам) второй корень MIRE означает «болото» или «грязь». А корень DROP, соответственно, «каплю» или «кидать» (брызгать). Иначе говоря, в вольно-ироническом переводе на русский эту технологию можно трактовать как нечто такое, что связано с копошениями шпионов в «брызгах грязи из болота»...

Подобная аллегория именно в данном случае представляется особо уместной по той причине, что шпионят тут за посольством Евросоюза. То есть, грубо говоря, за такой организацией-говорильней без армии и спецслужб, решения которой не имеют никакого обязательного характера для стран-участниц. Однако подслушивание закулисных обсуждений и разборок в этой говорильне позволяет шпионам выявлять узлы противоречий, претензий и склок между членами ЕС, а затем использовать это «грязное бельишко» в интересах США.

Понятно, конечно, что подобная нечистоплотная возня не имеет абсолютно никакого отношения ни к борьбе с международным терроризмом, ни к «делу мира во всем мире». Однако копошение в грязи — это один из давних и весьма важных компонентов в работе не только американских, но и практически всех прочих секретных спецслужб. Именно через этот канал обычно отыскиваются слабые места политиков и других «объектов разработки», за которые их можно зацепить, как следует прищемить, а затем через беспощадный шантаж манипулировать людьми, словно послушными марионетками...

СЛАЙД №2: «ОБЛАЧНОСТЬ И ТУМАН»

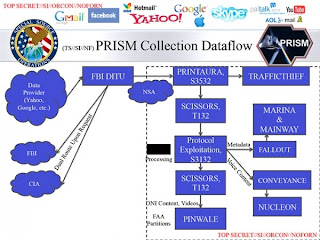

Второй топ-секретный слайд из коллекции Сноудена посвящен разведывательной программе АНБ под названием PRISM. С помощью наглядной блок-схемы он отображает общие принципы, на основе которых функционирует эта система-пылесос для тотальной слежки за Интернетом.

Дабы суть этой любопытной картинки стала понятнее, следует выделить ее главные элементы: [a] собственно базу данных PRISM (очерченный пунктиром бокс, занимающий основную часть слайда); [b] множество ведущих провайдеров данных (Google, Yahoo, Apple, Facebook, Microsoft, Skype и так далее), наполняющих базу АНБ коммуникациями своих пользователей и совокупно обозначенных облаком в левой верхней части изображения; [c] важный блок под названием FBI DITU, выступающий в качестве своего рода «прокладки» между облаком провайдеров и облаком АНБ (плюс шпионскими облаками ЦРУ и самого ФБР).

Название блока FBI DITU расшифровывается как Data Intercept Technology Unit, или, по-русски, «Подразделение технологий перехвата данных в составе ФБР». Важнейшая особенность технических средств этого подразделения в том, что они непосредственно и на абсолютно законных основаниях встроены прямо в серверное оборудование всех провайдеров США. Благодаря именно этому оборудованию DITU, как принято считать, ФБР США имеет возможности для беспрепятственного обеспечения правоохранительной деятельности в Интернете — получая от провайдеров доступ к электронной почте, файлам хранения, чатам и всем прочим коммуникациям интернет-пользователей. В отличие от ФБР, разведслужбы США формально не имеют у провайдеров столь мощной технической базы. Поэтому считается, что они получают от провайдеров данные перехвата лишь по индивидуальным запросам, санкционированным специальным судом FISC, который надзирает за законностью шпионажа на американской территории.

Но одно дело, как это выглядит на бумаге, и совсем другое, как реализовано на практике. Формально провайдеры вроде Google или Facebook сообщают публике, что да, они обязаны по закону сотрудничать с разведкой, но делают это в очень ограниченных масштабах, время от времени пересылая в АНБ запрошенную информацию по FTP, старомодному каналу перекачки данных. Но ни о какой такой широкомасштабной программе PRISM никто из провайдеров и не слышал-то никогда.

На самом же деле, как выясняется, база данных АНБ фактически напрямую подключена к серверам провайдеров, но только через каналы DITU ФБР. А это означает, как свидетельствуют опубликованные Сноуденом документы, что в АНБ имеют возможность не только тотально перекачивать себе все что нужно, но и в реальном времени контролировать онлайновую жизнь своих «объектов» — сразу же получая сигналы об их заходе, скажем, в аккаунт электронной почты или об отправке очередного послания...

Отсюда понятно, наверное, что все эти ритуалы с «санкциями суда» и с пересылкой файлов через ftp служат, по сути, лишь в качестве прикрытия гигантской индустрии слежки. Или, образно выражаясь, в качестве тумана, скрывающего шпионские «облака», плотно накрывшие провайдеров. И дабы отсюда плавно перейти к обобщенно-метафорической значимости рассмотренного слайда, полезно вспомнить впечатляющую историю с компрометацией сотовой связи в Греции...

сли кто не в курсе или забыл, то в период 2004–2005 годов крупнейшему в Греции провайдеру GSM-телефонии Vodafone Greece некие загадочные и по сию пору «неустановленные силы» внедрили в аппаратуру чрезвычайно хитрую шпионскую закладку. Технически эта закладка для скрытного прослушивания абонентов была реализована на основе совершенно легального ПО, используемого в следственной работе правоохранительных органов и созданного самим поставщиком связного оборудования для Vodafone Greece, шведской фирмой Ericsson. Иначе говоря, техническая схема доступа тут была примерно та же, что и в истории с PRISM.

Главной же фишкой закладки было то, что оператор связи Vodafone Greece эту программу легального подслушивания для себя не приобретал и не устанавливал, а в сети компании шпионская подсистема работала как бы невидимо и неведомо для обслуги Vodafone. Но при этом на постоянной прослушке стояли телефоны премьер-министра Греции, его жены, ключевых фигур правительства, включая министров обороны и госбезопасности, а также многих других заметных лиц в государстве общим числом около 100.

Самым неприятным аспектом конкретно для Греции в этой истории оказалась невозможность признать правду. Обе ведущие партии страны, поочередно сменяющие друг друга у власти, в международных делах придерживаются откровенно проамериканской позиции. А независимые расследования истории с закладкой, как их ни тормозили и ни запутывали, все равно упорно указывали на США как на организатора выявленной прослушки. Хуже того, в прессе всплыли и четкие — вплоть до имен исполнителей — данные о том, что помогали устанавливать и настраивать эту закладку для американцев сотрудники греческой разведслужбы EYP.

Немало неприятностей доставил этот скандал и руководителям по уши замешанных в него компаний, английской Vodafone и шведской Ericsson. Во-первых, потому, что «теневые» телефоны сети, через которые прослушка ретранслировалась за рубеж, сливали этот материал на номера, расположенные не только в США, но также и в Британии и Швеции (прозрачно указывая на замешанность «в деле» национальных разведслужб этих государств).

Во-вторых, потому, что Ericsson категорически отказалась предоставить для изучения исходные коды программ, обеспечивающих «легальный перехват». А в-третьих, непосредственно с выявлением закладки оказалась связана таинственная смерть топ-менеджера Vodafone Greece, Костаса Цаликидиса. Хотя официально эту смерть расценили как самоубийство с неясными мотивами, в прессу Греции просочилась масса фактов, свидетельствующих о хладнокровном устранении спецслужбами невинного человека, который оказался неудобным и несговорчивым свидетелем преступления. Однако расследовать все эти факты власти Греции не пожелали.

Весьма похожий сценарий за последние годы разыгрывался во множестве стран, секретные спецслужбы которых тесно сотрудничают с США. Сначала в обществе разгорается громкий скандал в связи с разоблачением нелегальной прослушки, а затем неожиданно и без мотивов кончает самоубийством какая-нибудь ключевая фигура этого скандала...

...Если формулировать чуть иначе, применительно конкретно к Европе, в подобных преступлениях соучастниками так или иначе оказались спецслужбы чуть ли не всех европейских государств. А потому следует ли удивляться, сколь дружно и послушно все воздушное пространство Европы ныне было перекрыто для самолета президента Боливии — только лишь потому, что заокеанскому Большому Брату померещился на борту ненавистный Сноуден...

СЛАЙД №3: «МАСШТАБЫ ЗАРАЖЕНИЯ»

Последний из рассматриваемых здесь топ-секретных слайдов хронологически оказался слитым в прессу одним из самых первых. И по содержанию своему, пожалуй, представляется наиболее понятным для постороннего человека. Ибо суть картинки вполне внятно передает уже название слайда: «Даты, когда сбор данных в базу PRISM был начат от каждого из провайдеров» (11 сентября 2007 года — Microsoft, 14 января 2009 года — Google, 6 февраля 2011 года — Skype и так далее).

Пространно комментировать глубоко интимные для каждой из перечисленных компаний истории о том, как все они по очереди ложились под разведывательно-индустриальный комплекс США, здесь вряд ли будет уместно (для интересующихся, впрочем, в конце раздела помещены ссылки на исследования данной темы применительно к наиболее известным ИТ-корпорациям). Можно сказать, что по этой картинке и без всяких слов уже понятно, что база данных АНБ под названием PRISM имеет в Интернете все, что хочет (или, эквивалентно, всех, кого хочет)...

А потому от конкретного слайда можно сразу переходить к его метафорической составляющей. Которую в данном случае наилучшим, пожалуй, образом может представить известная среди специалистов по компьютерной безопасности книга под названием «Арсенал руткитов» («The Rootkit Arsenal» by Bill Blunden, Wordware Publishing, 2009). Точнее, нас здесь будет интересовать не собственно эта толстенная, на 900 с лишним страниц монография о наиболее изощренных методах компрометации компьютерных систем, а ее самая последняя глава, которую издательство в печать не пропустило. По той причине, что в ней автор книги, Билл Бланден, признается не то чтобы в розыгрыше читателей, а скорее в завуалированном донесении до них через этот большой технический текст очень важной, но крайне неприятной правды. Причем правда эта отнюдь не о компьютерах...

В первых же строках этой главы (опубликованной в Сети как отдельное эссе) автор работы «официально свидетельствует, что его книга The Rootkit Arsenal — это аллегория, замаскированная под техническую компьютерную книгу». Ибо под всей этой теорией о компрометации драйверов устройств и под исходными кодами программ лежит куда более глубокое послание — об очень серьезном заражении всей политической системы государства...

Любой человек, занимавшийся исследованием вредоносных программ, пишет Бланден, ныне знает, что для руткитов оказывается совершенно реальным поставить под контроль и целиком весь компьютер, и те машины, что с ним связаны. То есть внешне невинное и сравнительно небольшое приложение (размером меньше 500 килобайт) оказывается способным тихо и незаметно скомпрометировать всю систему, масштаб которой измеряется гигабайтами и в миллионы раз больше, чем собственно вредоносная программа.

Скомпрометировав компьютер, злоумышленник может встроить руткит глубоко внутрь инфраструктуры машины, а затем постепенно укреплять и усиливать эту основу, чтобы манипулировать всем множеством ключевых подсистем конструкции. Конечным же результатом этих тонких манипуляций становится то, что руткит обретает очень значительную степень скрытного влияния на работу всей системы. Все, что требуется для такого рода компрометации системы, — это правильно организованный доступ к ключевым функциям системы и детальное понимание того, как работают все эти вещи.

Отойдя чуть-чуть назад от деревьев, чтобы увидеть лес, поясняет Бланден, вы можете констатировать, что нечто очень похожее уже произошло с политической системой и структурой власти в Соединенных Штатах (а также, можно добавить здесь, в разной степени и с политической системой всех тех государств, которые оказались поражены той же самой заразой). В своем эссе автор развернуто обосновывает этот вывод с позиций эксперта по защите информации и просто наблюдательного человека. И если непредвзято смотреть на реальное состояние дел, с выводами Бландена трудно не согласиться. Политическая система «демократии западного образца» действительно глубоко скомпрометирована, причем в самом своем корне (system is rooted, как выражаются на английской интерлингве компьютерщики).

Дополнительные материалы

* Об истории рождения технологий Tempest в недрах спецслужб: «Секреты дальночувствия»;

* О темпест-исследованиях Маркуса Куна, позволяющих дистанционно снимать информацию с дисплеев компьютеров и экранов ТВ: «Волны компромата»;

* О специфических особенностях непотопляемого шефа ФБР Дж. Эдгара Гувера, снискавших ему титулы «сточной ямы, накапливающей грязь» и самого худшего политического деятеля за всю историю США: «Страницы жизни героя».

...